服务器配置ASPX一些安全设置的方法

aspx功能越强大,对主机安全性威胁就越大,这里举例几个比较少见的东西:

1、WMI枚举、关闭{需要权限}进程,这个对象在脚本里很容易调用

2、System.Diagnostics的Process.GetProcesses可获取进程信息

3、操纵IIS 用DirectoryServices类,可以枚举IIS网站信息

aspx个人感觉很鸡肋,做限制很容易出问题,倒不如php来得舒服,下面贴个简单防范:

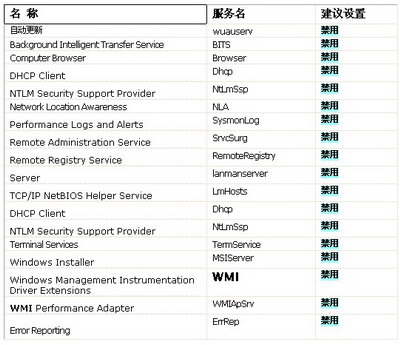

1、WMI对象禁用,可以关闭相关服务,2003系统,推荐关闭以下服务:

2、Diagnostics类process,可用gacutil.exe进行卸载组件

3、DirectoryServices类DirectoryEntry,可用gacutil.exe 进行.net组件卸载

同时,如果把c:\windows\system32下的

activeds.dll和activeds.tlb

两个文件设上权限,类似iisspy的枚举网站就用不了了,会提示对xxxx.dll的访问被拒绝。不过更多的虚拟主机貌似是限制的另外一个文件,直接提 示禁止访问,就是以下这种方式

<system.web>

<identity impersonate="true" />

</system.web>

将以上代码复制到C:\WINDOWS\Microsoft.NET\Framework\v2.0.50727\CONFIG\web.config中

的以下地方:即可实现禁止跨站、禁止读取iis信息、禁止cmd命令执行。

</location>

<system.web>

<identity impersonate="true" />

</system.web>

<system.net>

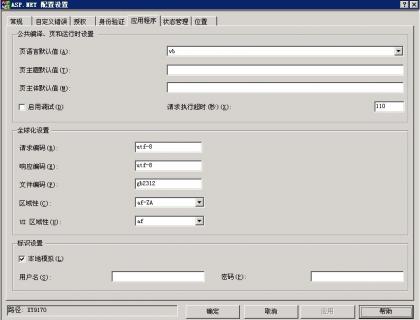

asp.net1.1 在machine.config 中搜索<identity impersonate=false将false 改成true

代码作用:模拟匿名帐户来运行网站程序。

以上修改配置可以禁止跨目录、读取iis站点信息,禁止执行cmd。

对asp.net不熟悉,可能描述不太准确,但大体方法就这些,大家不妨参考下。

参考:.net 1.1库目录

C:\WINDOWS\Microsoft.NET\Framework\v1.1.4322

标签: 服务器安全

Sort

Archive

- 2023年1月(1)

- 2019年4月(1)

- 2018年12月(2)

- 2014年9月(1)

- 2014年7月(1)

- 2014年5月(4)

- 2013年4月(10)

- 2013年3月(2)

- 2012年11月(10)

- 2012年10月(2)

- 2012年9月(2)

- 2012年8月(9)

- 2012年7月(1)

- 2012年6月(4)

- 2012年5月(4)

- 2012年4月(11)

- 2012年3月(11)

- 2012年1月(16)

- 2011年12月(6)

- 2011年11月(8)

- 2011年10月(8)

- 2011年9月(3)

- 2011年8月(6)

- 2011年7月(3)

- 2011年6月(5)

- 2011年5月(10)

- 2011年4月(4)

- 2011年3月(4)

- 2011年2月(7)

- 2011年1月(16)

- 2010年12月(9)

- 2010年11月(29)

- 2010年10月(14)

- 2010年9月(15)

- 2010年8月(16)

- 2010年7月(22)

- 2010年6月(19)

- 2010年5月(27)

- 2010年4月(21)

- 2010年3月(24)

- 2010年2月(9)

Comment

- Lightning_bear

失效了 - admin

在哪下载? - 王健宇

@红河:CMD命令里... - 红河

台式机安装了蓝牙。但... - M2nT1ger

@LiveOnLov... - LiveOnLove

可以将Tablet ... - 阿生

表示支持了 - M2nT1ger

@无:每种都学啊。 - 无

向您这么厉害,得学习... - M2nT1ger

@被屏蔽的昵称:谢谢...

发表评论: